从DocuSign网络钓鱼事件,看钓鱼邮件攻击套路

美国科技公司DocuSign的用户遭受一连串含有恶意文档的钓鱼邮件攻击。DocuSign表示攻击和一个早期的漏洞有关,黑客可以临时访问并渗透一些未公开的客户电子邮件地址,并针对这些客户发送钓鱼邮件传播窃取信息的恶意软件。

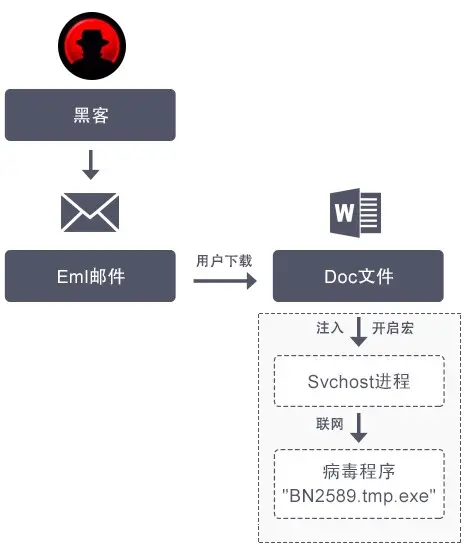

DocuSign钓鱼邮件攻击流程

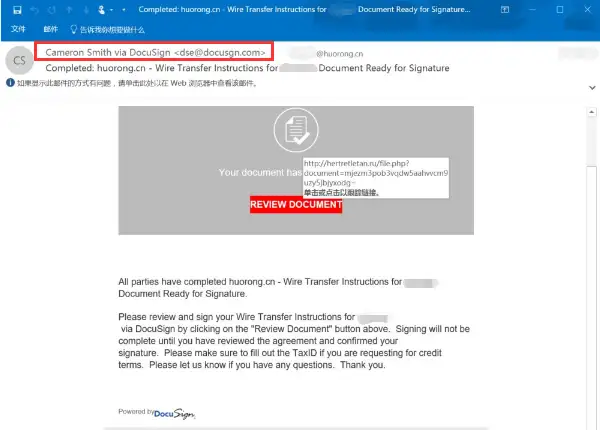

根据火绒安全实验室分析,攻击者获取到客户电子邮件地址后,伪造了一个假域名“DocuSgn”(比DocuSign少一个字母i),从这里向用户发出病毒邮件,病毒邮件伪装成会计发票,由于邮件标题及正文均使用DocuSign品牌标识,充满迷惑性,诱骗用户下载含有恶意代码的word文档。

点击“REVIEW DOCUMENT”下载的Word文档包含恶意代码:

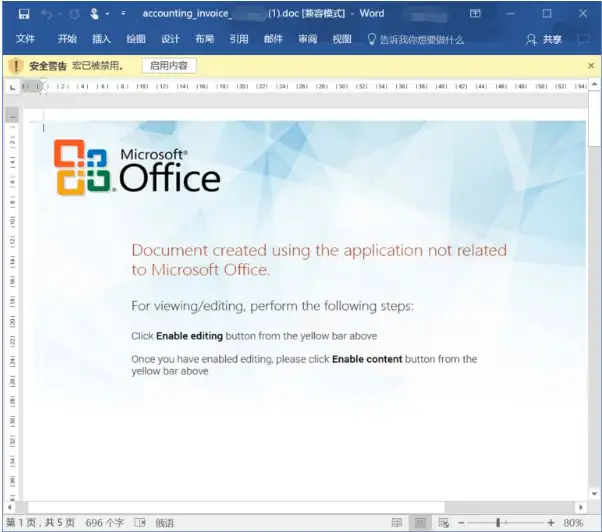

当用户打开文档时,系统会询问用户是否打开被禁用的恶意宏代码。

如果用户启用被禁宏,便会开启病毒的多次接力下载,最终下载并运行Zbot。

Zbot是一个历史悠久且功能复杂的木马程序,因为源码的泄露,使得任何人都可对其修改,从之前泄露的Zbot源码看到该病毒有以下主要功能:

获取浏览器cookies,flash player cookies, FTP密码和email密码

HOOK InternetReadFile和InternetReadFileExA函数,在获取网页时向网页中注入代码获取用户的账户信息

HOOK GetClipboardData函数获取剪切板信息

HOOK TranslateMessage函数,拦截程序消息,当为按钮按下消息时,截屏保存图片。当为键盘按键消息时,则记录按键信息。

除了上述介绍的几个函数外Zbot还HOOK了一些系统API,和上述方法类似,主要用于获取用户信息。

2016钓鱼邮件攻击事件盘点

钓鱼邮件不再是以前的广撒网式群发,目前的钓鱼邮件攻击呈现出越来越精准的特点,仅针对特定人员、公司、组织发送钓鱼邮件的鱼叉式网络钓鱼(Spear phishing),以及更具针对性的鲸钓(whaling),直接瞄准大型公司、重要人物发送特定钓鱼邮件的攻击。使用钓鱼邮件发送带有恶意软件、超链接或各种欺骗信息,并加入社会工程学攻击手法,诱使收件人配合执行钓鱼攻击,结合其他泄露信息及社工攻击手段,这些类型的钓鱼邮件攻击成为目前最泛滥、成本最低、成功率最高的钓鱼攻击手法。仅2016年就发生数起严重的钓鱼邮件攻击事件,造成巨大损失。

日大型旅行社遭遇钓鱼邮件800万用户资料被泄露

2016年6月,日本大型旅行社JTB宣布,因员工打开钓鱼邮件导致网路遭到非法入侵,有近800万客户资料外泄,包括姓名、地址及护照号码等。办案人员称,该钓鱼邮件伪装成全日空(ANA)发来的电子邮件。邮件地址包含「ana」,内容为提醒确认机票预定。员工打开该邮件后,导致电脑及服务器中毒,大量资料被泄露。

遭遇电子邮件诈骗欧洲电缆制造商损失4500万美元

2016年8月12日,欧洲最大电缆制造商——德国莱尼集团北罗马尼亚分公司收到骗子模仿总部支付需求发出的邮件,让分公司的财务官误认为这封邮件是莱尼德国总部的顶级高管发来的,于是4000万欧元就这样被汇到了骗子的账户。经调查发现,该笔巨款汇入捷克的一家银行,由于没有可被追踪的信息,至今也无法找到。这一消息致使该家公司股票下跌5%~7%。

尼日利亚电邮诈骗全球百万用户中招

2016年8月、尼日利亚抓获一名涉嫌在全球范围内利用数千封电子邮件实施诈骗的跨国犯罪团伙头目。这名尼日利亚籍男子,据信已使全球数百网民蒙受6000万美元(约合3.98亿元人民币)损失。其中一人被骗金额高达1540万美元(约合1.02亿元人民币)。他们的作案手法包括:篡改供应商的电子邮件,给采购商发去虚假信息,要求其向该团伙控制的银行账户打钱;控制企业高管的电子邮箱,利用该邮箱要求负责财务的雇员电汇款项等。

邮件传播新型敲诈木马数家大型机构受冲击

2016年2月,一款名为Locky的敲诈者木马,在全世界各地快速传播,并成为当今最流行勒索病毒。Locky木马主要利用电子邮件附件传播含有恶意宏的Office文档,用户一旦感染病毒,计算机的文档、图片等重要资料会被恶意加密。用户要想重新解开数据的密码,就必须向木马研发者缴纳一定数量的赎金。

邮件诈骗损失近5000万欧元,奥中资企业CEO遭解雇

2015年12月到2016年1月,被中航工业集团收购的奥地利飞机零部件制造商(FACC)陆续向多个海外账户汇出5000万欧元。攻击者冒充其他员工或合作伙伴,给首席执行官发送电子邮件,要求紧急汇款。2016年5月,FACC公司CEO沃尔特·史蒂芬因此被解雇。

钓鱼邮件攻击的常见套路

常见的钓鱼邮件类型有:

假冒商务往来邮件

一般常见通知、商务通信的面貌出现的邮件,是最容易被疏忽的钓鱼邮件。由于这类邮件收件人经常收到,已经习惯以机械化的方式做处理或响应,因此很容易上钩。

假冒内部运维通知邮件

以内部系统升级、离职人员账号清理、OA系统账号重新验证等理由,要求内部人员输入管理系统、企业邮箱等重要账户密码,获取企业员工详细信息,从而获取进入企业内部系统的权限,或利用员工信息进行进一步的诈骗。

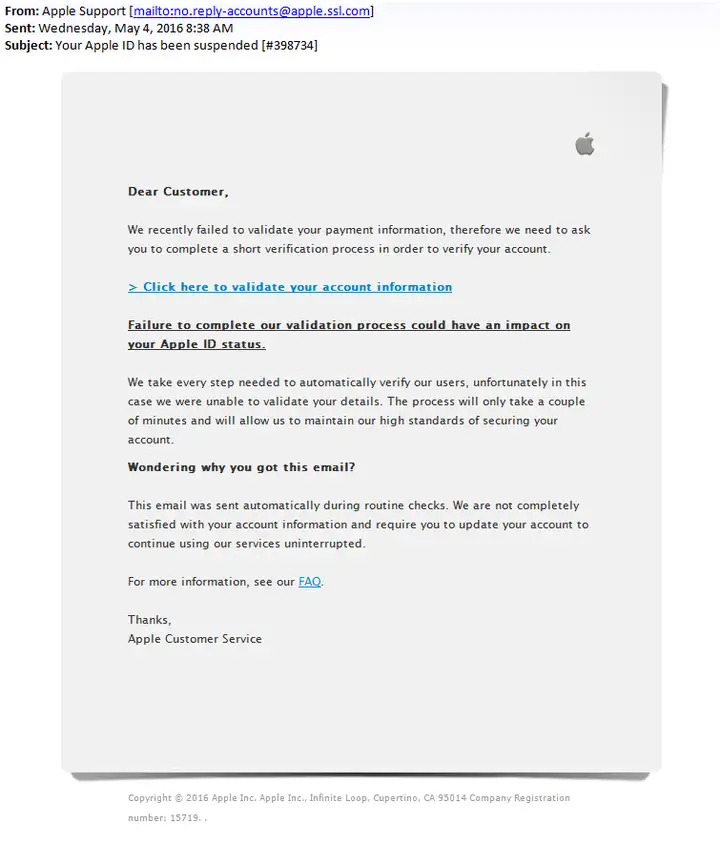

假冒知名企业服务通知邮件

假冒知名企业发送服务邮件,利用受害人的恐惧心理,比如通知账号被停用,需登录并确认相关数据后才能继续使用等话术,搭配一个以假乱真的钓鱼网站骗取敏感资料。比如下图这个以钓取Apple ID为目的钓鱼邮件。

多角度防止钓鱼邮件攻击

防止钓鱼邮件攻击需要构建系统化的防御体系,从服务器端防护、客户端防护以及员工安全意识培训等多角度进行防御。

1.邮件服务器端:

1)为邮件服务器部署沃通SSL证书,保护服务器与客户端之间的数据传输安全,防止中间人窃取和篡改;

2)邮件接收服务器(POP3/IMAP)和发送服务器(SMTP)部署沃通SSL证书,确保链路加密;

3)使用沃通客户端证书实现强身份认证登录,管理邮件服务器,替代不安全的弱口令密码登录方式,防止管理员账户被破解造成邮件服务器数据泄露。

4)使用DMARC协议进行电子邮件认证。原始的SMTP没有要求验证发件人的合法性,DMARC的核心思想是邮件的发送方通过特定方式(DNS)公开标明自己会用到的发件服务器(SPF),并对发出的邮件内容进行签名(DKIM),而邮件的接受方则检查收到的邮件是否来自发送方授权过的服务器,并且核对签名是否有效,从而有效避免伪造的钓鱼邮件进入用户的收件箱。

2.邮件客户端:

1)邮件客户端:采用支持数字证书加密、签名的邮件客户端登录管理电子邮件账户;

2)强身份认证登录:申请沃通客户端证书实现强身份认证登录,替代不安全的弱口令密码登录方式;

3)邮件加密:采用沃通客户端证书加密每一份电子邮件内容,加密后的电子邮件即使被窃取、被泄露也是密文状态,没有私钥无法解密邮件内容,确保电子邮件全程安全;

4)邮件签名:采用沃通客户端证书为每一份电子邮件签名,确保邮件来源可信,防止钓鱼邮件或带毒邮件攻击。

3.员工安全意识

1)检查并识别真正的邮件发件人及发件服务器

2)陌生来源的邮件,不要随便点击超链接,不要随意下载运行不明附件

3)对商务邮件、通知邮件等常见邮件,同样需要保持警惕,防止假冒邮件

消息来源:Treatpost

相关内容

- 1978年,中日“钓鱼岛事件”始末

- 1978年,中日“钓鱼岛事件”始末

- 云南这么好的蓝天白云、绿水青山,不去露营真是奢侈浪费了“肯德基吸管”事件遭群嘲,把当代社会的又一病态现象暴露无遗

- 揭秘威海网红“悬崖海钓地”猫头山:现场有警示牌和栅栏,曾发生多起坠亡事件

- 揭秘威海网红“悬崖海钓地”猫头山:现场有警示牌和栅栏,曾发生多起坠亡事件

- 钓鱼者捡到新石器时代石斧,无偿交给博物馆,回应:比起捡文物,更想钓翘嘴鱼“肯德基吸管”事件遭群嘲,把当代社会的又一病态现象暴露无遗

- 午休、钓鱼休闲皆宜-户外折叠椅“肯德基吸管”事件遭群嘲,把当代社会的又一病态现象暴露无遗

- 《星露谷物语》迎1.4重大更新:新地图、新物品、新红心事件

- 《星露谷物语》迎1.4重大更新:新地图、新物品、新红心事件

- 《星露谷物语》迎1.4重大更新:新地图、新物品、新红心事件

- 急寻!平海嵌头沙滩发生溺水事件,13岁小孩被海水冲走…

- 贵州往事10•夜郎道上的灵异事件